[정보보안기사] 네트워크 보안 - 네트워크 장비 활용 보안 기술

- 목차 -

4. 네트워크 장비 활용 보안기술

(1) 침입 탐지 시스템(IDS)의 이해

① 원리, 종류, 작동방식, 특징, 단점

② False Positive / Negative 이해

(2) 침입 차단시스템(Firewall)의 이해

① 원리, 종류, 작동방식, 특징, 단점

(3) 가상사설망(VPN)의 이해

① 원리, 작동방식, 특징, 구성, 단점

(4) 라우터보안 설정

① 라우터 자세 보안설정

4. 네트워크 장비 활용 보안기술

(1) 침입 탐지 시스템(IDS)의 이해

① 개념, 구성 요소, 분류

Ⅰ. IDS(Intrusion Detection System 침입 탐지 시스템) 개념

▶ 시스템에 대한 인가 되지 않은 행위와 비정상적인 행동을 탐지해서 관리자에게 알림

▶ 일반적으로 침입 차단시스템(Firewall)과 결합해서 많이 쓰임

▶ 방화벽이 탐지할 수 없는 모든 종류의 악의적인 네트워크 트래픽 및 컴퓨터 사용을 탐지

Ⅱ. IDS 구성 요소

ⓐ 센서: 보안 이벤트를 발생

ⓑ 콘솔: 이벤트를 모니터하고 센서를 제어하거나 경계

ⓒ 엔진: 센서에 의해 기록된 이벤트를 DB에 기록, 시스템 규칙을 사용 하영 수신된 보안 이벤트로부터 경고

Ⅲ. IDS의 유형 : 데이터 소스 기준 IDS 시스템 분류

ⓐ 호스트 기반 IDS(HIDS)

▶ 각 호스트 내에서의 운영체제 감사자료와 시스템 로그 등을 통해 침입탐지를 하는 시스템

▶ 감시 대상이 되는 서버에 각각 설치해야 함

▶ NIDS의 탐지 불가능한 침입을 탐지 가능 / 추가적인 하드웨어의 구매가 필요없기에 상대적으로 저렴

▶ 호스트의 자원을 점유 / 운영체제 자체가 취약하면 보장하기 힘듬

ⓑ 네트워크 기반 IDS(NIDS)

▶ Promiscuous로 동작하는 NIC를 통해 네트워크 패킷을 캡처 후, 분석을 통한 침입탐지를 하는 시스템

▶ 보통 Switch에서 업 링크된 포트에 미러링을 구성하는 방식 사용

Ⅳ. IDS의 유형 : 침입탐지 판정 원리에 따른 분류

ⓐ 오용 탐지(Misuse Detection)

▶ 정해진 공격 모델과 일치하는 경우를 침입으로 간주 ; 지식기반 침입 탐지라고도 함

ⓑ 비정상 행위(Anomaly Based)

▶ 정해진 모델을 벗어나는 경우를 침입으로 간주 ; 행위 기반 침입 탐지라고도 함

② False Positive / Negative 이해

Ⅰ. False Positive(오탐) : 정상을 악의적인 것으로 판단

Ⅱ. False Negative(미탐) : 악의적인 트래픽을 정상으로 판단

(2) 침입 차단시스템(Firewall)의 이해

① 개념, 기능, 종류, 구축 형태

Ⅰ. 외부의 불법적인 침입으로부터 내부를 보호하고 외부로부터 유해정보의 유입을 차단하기 위한 정책과 이를 지원하는 하드웨어/소프트웨어

Ⅱ. 주요 기능 : 접근 통제(패킷 필터링) / 감사 및 로깅 / 프로시 기능 / 보안정책 구현 / 사용자 인증

Ⅲ. 침입 차단시스템의 종류

ⓐ 패킷 필터링(Packet Filtering) 방식

▶ Network Layer와 Transport Layer에서 동작하는 방식

▶ 일반적으로 스크린 라우터를 이용한 방화벽 방식

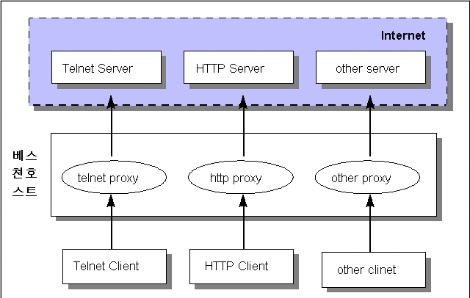

ⓑ 애플리케이션 게이트웨이(Application Gateway) 방식

▶ Application Layer에서 동작하는 방식

▶ 침입 차단시스템의 Proxy를 이용해 사용 가능

▶ 외부 네트워크와 내부 네트워크가 오직 Proxy를 통해서만 연결

▶ Application Layer에서 동작하므로 네트워크에 많은 부하를 줄 수 있고 하드웨어에 의존적임

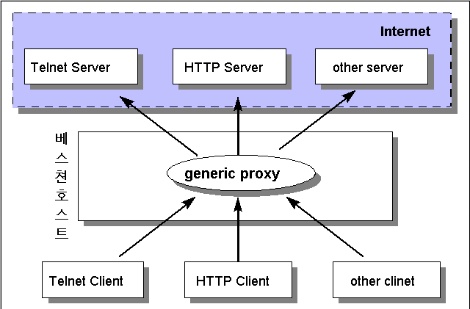

ⓒ 서킷 게이트웨이(Circuit Gateway) 방식

▶ 하나의 일반 게이트웨이로 모든 서비스가 처리 가능한 방식

▶ Session Layer, Presentation Layer, Application Layer에서 동작

▶ 게이트웨이 사용을 위해 수정된 클라이언트 모듈이 필요함 / 지원 불가능한 프로토콜이 있을 수 있음

ⓓ 상태 검사(Stateful Inspection) 방식

▶ 기본적으로 패킷 필터링 방식을 사용

▶ 서버-클라이언트 모델을 유지시키면서 모든 Layer의 전후 상황에 대한 문맥을 제공

▶ 패킷 필터링 방식, 응용 게이트웨이 방식, 서킷 게이트웨이 방식의 단점을 보완

▶ 현재 방화벽 업계 표준

Ⅳ. 침입 차단시스템의 구축 형태

ⓐ Bastion Host

▶ 보호된 네트워크에서 유일하게 외부로 노출되면서 내외부 네트워크의 연결점으로 사용되는 호스트

▶ 방화벽 S/W가 설치되어 있으며, 보안의 취약점이 완벽히 제거되어 있는 시스템

▶ 일반 사용자 계정이 없어야 되며, 방화벽 S/W 외의 모든 유틸리티는 삭제되어야 함

▶ Bastion가 손상되면 내부 네트워크로 무조건적인 패킷 전송이 가능

▶ 2 계층 공격 등을 통한 방화벽 우회 공격에 취약

ⓑ 스크린 라우터(Screen Router)

▶ 일반적인 Router 기능 + 패킷 헤더를 보고 패킷 통과 여부를 제어할 수 있는 필터링(스크린) 기능

▶ Network Layer와 Transport Layer의 IP주소, Port주소에 대해서만 접근 제어

▶ 로깅과 감시가 힘듦 / 패킷 필터링 규칙에 대한 검증이 어려움

ⓒ 듀얼 홈 게이트웨이(Dual Home Gateway)

▶ 두 개의 랜카드를 가진 Bastion Host 구조(내부와 외부 둘 다 관리)

▶ Bastion Host가 손상되면 내부 네트워크는 외부 네트워크와 완전히 차단됨

ⓓ 스크린 호스트 게이트웨이(Screen Host Gateway)

▶ 스크린 라우터 + Bastion Host의 구조를 가짐

▶ 1차적으로 스크린 라우터가 Network Layer와 Transport Layer에 대해 필터링

▶ 2차적으로 Bastion Host가 Application Layer에 대해 점검

▷ 외부에서 들어오는 패킷은 스크린 라우터가 필터링한 후 베스 천호 스트로 몰아줌

▶ 따라서 매우 안전하며, 가장 많이 사용되는 시스템

▶ 구축 비용이 많이 들며, 위에 설명했듯이 스크린 라우터의 라우팅 테이블이 변경되면 끝임

ⓔ 스크린 서브넷 게이트웨이(Screen Subnet Gateway)

▶ 스크린 호스트 게이트웨이 + 듀얼 홈 게이트웨이의 구조를 가짐

▶ 두 개의 스크린 라우터와 하나의 Bastion Host로 구성되며 스크린 서브넷이 DMZ에 놓이게 되는 방식

▶ 내부 쪽의 라우터가 듀얼 홈 게이트웨이 구조라고 보면 될 듯

▶ 가장 강력한 보안이며 융통성이 뛰어나지만 구축이 어렵고 비용이 많이 들며 서비스 속도가 느림

(3) 가상사설망(VPN)의 이해

① 개념, 기술, 장/단점, 터널링 프로토콜

Ⅰ. VPN(Virtual Private Network ; 가상사설망)

▶ 공용망을 마치 전용선처럼 이용하기 위해 사용하는 기술

▶ 전송되는 데이터에 암호화와 인증 등 보안 기능을 제공

Ⅱ. VPN에 필요한 기술

ⓐ 터널링 기술

▶ Ent-to-End 전용회선 연결과 같은 효과

▶ 두 종단 간 사이에 가상적 터널을 형성하는 기술로써 프로토콜로 구현

ⓑ 키(Key) 관리기술

▶ VPN의 보안적 요소들에 사용되는 기술들. 대표적으로 ISAKMP, OAKLEY 등

ⓒ VPN 관리기술

▶ 효과적이고 안정적으로 VPN 서비스를 지원하는 기술이며 QoS를 보장하는 기술

Ⅲ. 장/단점

(장점) 폐쇄망이기에 외부에 노출 X / 신규 노드 확장이 빠름 / 전송회선 비용 절감 / 네트워크 확장 용이

(단점) 공중망을 이용하기에 대역폭 보장 X / 모든 장비가 호환되지 X

Ⅳ. 터널링 프로토콜

▶ 터널링 : 송수신자 사이의 전송로에 외부로부터의 침입을 막기 위해 일종의 파이프를 구성하는 기술

▶ 파이프 : 터널링을 지원하는 프로토콜을 사용해 구현되며 보안 기능을 지원

▶ 페이로드(Payload) : 터널링 되는 데이터

▶ 주요 프로토콜 비교

| 구분 | PPTP | L2TP | IPSec | Sock v5 |

| 표준화 여부 | Microsoft | RFC 2661 | RFC 2401~2412 | RFC 1928, 1929, 1961 |

| 제공 계층 | 2계층 | 2계층 | 3계층 | 5계층 |

| 제공 프로토콜 | IP, IPX, NetBeUI 외 | IP, IPX, NetBEUI 외 | IP | TCP, UDP |

| 사용자 인증 | 없음 | 없음 | 없음(부분적 기능) | 가능 |

| 데이터 암호화 | 없음(PPP제공) | 없음(PPP제공) | 패킷 단위 제공 | 메시지 단위 제공 |

| 키 관리 | 없음 | 없음 | ISAKMP/OaKley, SKIP | GSS-API/SSL |

| 터널링 |

Single PPP Tunnel per Connection |

Multi PPP Tunnel per Connection |

Multi PPP Tunnel Per SA |

Session |

| 적용 VPN 모델 | 원격 접속 VPN | 원격 접속 VPN |

인트라넷 VPN 및 원격 접속 VPN |

엑스트라넷 VPN |

Ⅴ. 가장 중요한 IPSec정리

▶ Network Layer에서 동작하는 보안 메커니즘(프로토콜)(업계 표준)

▶ 인증 / 접근제어/ 무결성/ 기밀성 / 재전송 방지 등을 지원

▶ 사용하는 프로토콜

ⓐ AH(Authentication Header)

▷ 데이터 무결성 보장과 IP 패킷의 인증에 사용되는 프로토콜

- Transport Mode : 원래의 IP Header를 그대로 사용해서 전송

- Tunnel Mode : 데이터 그램 전체를 AH로 캡슐화하고, 다시 새로운 IP Header를 캡슐화해서 전송

-> 새롭게 IP Header를 만드므로 송수신자를 새로 지정이 가능(주로 보안 게이트웨이끼리 지정)

ⓑ ESP(Encapsulating Security Payload)

▷ AH와 동일한 인증뿐만 아니라 데이터의 기밀성 보장이 가능한 프로토콜

- ESP단독으로 사용하거나 ESP + AH 조합된 형식으로 사용함

- Transport Mode : 원래의 IP Header를 그대로 사용해서 전송

- Tunnel Mode : 데이터 그램 전체를 AH로 캡슐화하고, 다시 새로운 IP Header를 캡슐화해서 전송

ⓒ IKE(Internet Key Exchange)

▷ 키 관리 프로토콜로써, ISAKMP과 OAKLEY를 결합한 것(ISAKMP/OAKLEY라고 표현하기도 함)

▷ AH와 ESP의 비교

- AH : 패킷 인증 기능 / 단독 사용 가능

- ESP : 패킷 암호화 기능 + 패킷 인증 기능 / AH와 병행사용

Ⅵ. SSL VPN (Secure Sockets Layer)

▶ 웹서버와 웹브라우저 간의 안전한 한 통신을 위해 넷스케이프에서 만든 프로토콜

▶ SSL 암호화 서비스를 제공하여 안전한 데이터 교환이 이뤄짐

▶ 기존 VPN의 문제점인 포트 블록(Port Block)과 같은 문제점을 해결해줌

Ⅶ. SSL VPN과 IPSec의 비교

(동일) 기본적으로 IPSec과 SSL VPN은 데이터의 기밀성 및 무결성 기능은 동일

(차이) 이터의 암호화를 구현하는 방식의 차이

▶ 서비스 측면에서 상호 보완 관계이며, 서비스 형태는 아래와 같이 됩니다.

- 네트워크 계층 기술 : 일반적인 IPSec VPN에서 채택한 기술 IPSec/IKE(Internet Key Exchange) 사용

- 전송 계층 기술 : SSL VPN에서 채택한 기술, SSL을 사용하는 SOCKS

- 애플리케이션 계층 기술 : SSL VPN에서 채택한 기술, SSL상에서 작동되는 HTTP

(4) 라우터 보안 설정

① 라우터 자세 보안설정

※ 상세 설명: https://yjshin.tistory.com/14

Router 라우터 관리 명령어

@Router 관리명령어 - 3계층 장비 - TFTP : 접속이 아닌 백업이나 복구 시 사용. - Router Name 설정 Router(config)#hostname Ex) Router(config)#hostname CCNA CCNA(config)# -Router Password..

yjshin.tistory.com

Router> enable

Router#configure terminal

Router(config)#hostname R1

R1(config)#enable secret cisco

R1(config)#no ip domain lookup

R1(config)#line console 0

R1(config-line)#no login

R1(config-line)#exec-timeout 0 0

R1(config-line)#logging synchronous

R1(config-line)#exit

R1(config)#line vty 0 4

R1(config-line)#no login

[ 출처 ]

https://kit2013.tistory.com/210

https://ko.wikipedia.org/wiki/%EC%B9%A8%EC%9E%85_%ED%83%90%EC%A7%80_%EC%8B%9C%EC%8A%A4%ED%85%9C

https://www.sharedit.co.kr/posts/3840

을 참고하여 보완하고 수정한 글입니다.

'IT > 보안' 카테고리의 다른 글

| 시스템보안 - Unix / Linux 로그 분석 명령어 (0) | 2019.06.26 |

|---|---|

| [정보보안기사] 네트워크 보안 - 2019년 보안 기술 동향 (0) | 2019.06.24 |

| [정보보안기사] 네트워크 보안 - 네트워크 기반 공격 이해 (0) | 2019.06.24 |

| [정보보안기사] 네트워크 보안 - 네트워크 활용 (0) | 2019.06.24 |

| [정보보안기사] 애플리케이션 보안 - 인터넷 응용 보안 (1) FTP 보안 (0) | 2019.06.24 |

댓글