[정보보안기사] 네트워크 보안 - 네트워크 활용

- 목차 -

2. 네트워크 활용

(1) IP Routing

① IP Routing 종류 및 프로토콜

(2) 네트워크 장비 이해

① 랜카드, 허브, 스위치 및 브리지 기능

② VLAN 구성 및 관리

③ 라우터 설정

④ 네트워크 장비를 이용한 네트워크 구성

(3) 무선통신

① 이동/무선통신 보안

(4) 네트워크기반 프로그램 활용

① Ping, Traceroute 등 네트워크기반 프로그램의 활용

② Netstat, Tcpdump 등 활용

③ 네트워크 패킷분석 및 이해

④ 네트워크 문제의 원인분석과 장애처리

2. 네트워크 활용

(1) IP Routing

① IP Routing 종류 및 프로토콜

Ⅰ. IP Routing : 주어진 IP Packet을 목적지 주소 까지 전달하는 것으로 전달 경로의 설정이 핵심

Ⅱ. Routing Table : 목적지 네트워크로 데이터를 전달하기 위한 경로 정보 Database

▶ Routing Table을 채우는 방법

ⓐ Connected : 직접 Interface에 연결된 장비의 정보를 학습

ⓑ Static Route : 관리자가 수동으로 목적지 네트워크에 대한 경로 정보를 입력해서 학습

ⓒ Dynamic Route : Routing Protocol을 이용해, 장비 간 경로 정보를 주고 받아서 정보를 학습

ⓓ Redistributed : 다른 Router와의 정보 교환(Routing Protocol 간의 정보 교환)

※ 상세 설명 - https://yjshin.tistory.com/31

라우팅 Routing

Routing - 데이터를 최적의 경로를 선택 목적지까지 이송하는 전절차 - Router의 주 목적 중 하나는 Routing * Routing : Packet을 수신했을때 Best Path(최적 경로)를 찾아서 어느경로로 전송할지 결정하는 것 -..

yjshin.tistory.com

Ⅲ. Static Routing

▶ Router(config) # ip route <Destination Network IP> <Subnet Mask> <다음 Router IP>

※ 상세 설명 - https://yjshin.tistory.com/32

스태틱 라우팅 Static Routing

@Static Routing Protocol - Routing Protocol의 종류 - 1) Static Routing Protocol - 관리자가 직접적으로 목적지 네트워크의 정보를 입력하는 프로토콜 2) Dynamic Routing Protocol - Router와 Router가 자동..

yjshin.tistory.com

Ⅳ. Default Routing : Routing Table에 없는 목적지의 경우 보내는 경로

▶ Router(config) # ip route 0.0.0.0 0.0.0.0 <Default Router IP>

※ 상세 설명 - https://yjshin.tistory.com/34

디폴트 라우트 Default Route

@Default Route -> Router에 경유하는 Packet들이 Route정보를 찾지 못해 Routing할수 없을때 Routing할수 있게 도와주는 경로를 말한다. - 사용조건 - Default Route를 사용하기 위해선 반듯이 하나의 라우터에는..

yjshin.tistory.com

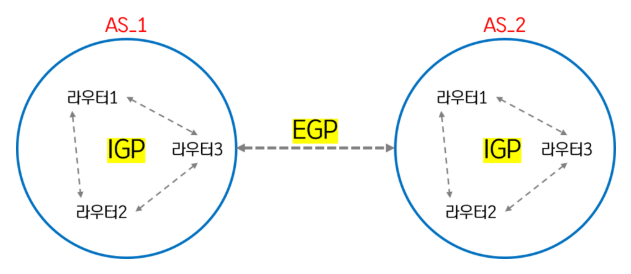

Ⅴ. Dynamic Routing

▶ Routing 경로가 Router와 Routing Protocol에 의해 설정이 되는 형태

▶ Unicast Routing Protocol

※ AS: 하나의 그룹

▷ IGP(Interior Gateway Protocol): 같은 AS내부의 경로 제어에 이용되는 프로토콜

1) Distance Vector 방식(목적지 네트워크까지 갈 수 있는 경로 중, 최적의 경로 선택)

(장점) 라우팅 테이블 줄일 수 있어 메모리 절약, 간단한 라우팅 구성에 효과적

(단점) 시간마다 테이블 업데이트 발생해 트래픽 낭비

변화 발생 시 모든 라우터가 convergence time 발생

① RIP

※ 상세 설명: https://yjshin.tistory.com/42

RIP - Routing Information Protocol

@ RIP RIP(Routing Information Protocol) - 알고리즘 벨만포드라는 수학자가 개발한 Distance Vector 계열에 B.F 알고리즘 사용 - 정보수집 정기적으로 Update Triffice 전달받아 정보를 수집한다 (RIP Timer 사..

yjshin.tistory.com

② IGRP - CISCO 에서만 사용함(RIP과 다르게 AS넘버를 사용하여 라우팅)

2) Link-State 방식(LSA를 통해 전체 토폴로지 구성 후에, 리크마다 값매겨서 최적의 경로선택)

- 목적지까지 모든 경로 정보를 알고 있음

(장점) 링크 변화 발생해도 확인하는 시간이 짧다

테이블 교환이 자주 발생하지 않고, 교환도 변화있는 테이블만 교환해 트래픽이 감소

(단점) 메모리 소모가 큼, CPU가 많은 일을 해야 한다 => 비싸다

① EIGRP

- CISCO에서 만든 전용 라우팅 프로토콜로서, 88번을 사용

- DUAL 알고리즘 사용하여 최적 경로와 후속 경로를 속출

- Convergence time이 빠르다

- classless routing protocol => VLSM과 CIDR 사용 가능

※ 상세 설명: https://yjshin.tistory.com/43

EIGRP (강화 내부 경로 제어 통신 규약, Enhanced Interior Gateway Routing Protocol)

@EIGRP < Distance Vector (D.V) > - RIP의 문제점 : 느린 수렴 시간, 각 라우터간의 수렴시간이 30 초 - EIGRP : RIP의 느린 수렴 시간을 개선 1. Hop (100/255 : 최소/최대, 대형망의 기준을 Router 100개 이상..

yjshin.tistory.com

② OSPF

- Routing Protocol에서 표준으로 사용

- EIGRP보다 더 큰 네트워크에서 사용

- classless 라우팅 프로토콜

- Area 단위로 대규모 네트워크에 적합

※ 상세 설명: https://yjshin.tistory.com/44

OSPF (Open Shortest Path First) - Link State 방법

@ OSPF < Introducing OSPF > - OSPF는 IETF 표준이다. (RFC 2328) - OSPF 는 IGP(한 회사의 네트워크 망) 인 AS내에서 사용. - 이는 Router가 많으면 많을수록 traffic이 심하다. 그래서 사용한 것이 Area 한 Ne..

yjshin.tistory.com

▷ EGP(Exterior Gateway Protocol): 다른 AS간 연결해주는 프로토콜

- Advanced Distance Vector 방식

-- BGP

--- iBGP : 외부 AS의 경로를 내부에서 Routing

--- eBGP : AS와 AS사이에서 경로를 Routing

▷ Multicast Routing Protocol

- DVMRP

- MOSPF

- PIM

- Dense&Spares

Ⅵ. Routing Protocol의 우선순위

▷ Connected > ICMP redirect > Static > OSPF > RIP

(2) 네트워크 장비 이해

① 랜카드, 허브, 스위치 및 브리지 기능

Ⅰ. LAN Card(NIC ; Network Interface Card)

▶ Point-to-Point 토폴로지 형태

▶ 신호 전달 방식 : Full Duplex / Half Duplex

Ⅱ. Hub

▶ 1계층 장비

▶ 신호 전달 방식 : Half Duplex

▷ CD(Collision Domain)의 확장시키지만, CSMA/CD기법을 사용해서 예방과 해결가능

Ⅲ. Switch

▶ 2계층 장비(Frame 뜯어보기 가능)

▶ 신호 전달 방식 : Half Duplex / Full Duplex(CD가 분리됨)

▷ Port마다 다르게 설정가능

▶ Bridge와는 달리 H/W방식으로 Switching을 함(ASIC ; 저 위에서 언급함)

▶ Switching 하는 방식

▷ Stored and Forwarding : 전체 Frame을 모두 받고 오류 검출 후 전달

▷ Cut-Through : Frame에서 목적지 주소(48bit)만 보고 바로 전달

▷ Fragment-Free : Frame의 512bit까지만 받고 검사 후, 바로 전달 (Stored and Forward 와 Cut-though의 합작)

▶ Flooding : 목적지 MAC주소가 자신의 MAC Table에 없거나, MAC Table이 가득 차면 Hub처럼 동작

▷ Switch jamming : MAC Table 가득 차게만들어서, Hub처럼 동작하게 만들어 Sniffing하는 방법

▶ MAC Table

▷ Learning : 출발지 MAC 주소 확인 후, MAC Table에 없으면 저장

▷ Aging : MAC 주소 기억하는 시간

Ⅳ. Bridge

▶ 2계층 장비

▶ Switch와는 달리 S/W적으로 구현됨

▶ Switching하는 방식

▷ Store and Forward

② VLAN 구성 및 관리

Ⅰ. VLAN(Virtual Local Area Network): 물리적인 네트워크와 상관없이 논리적으로 네트워크를 분리하는 기술

▶ VLAN 소속이 다르면 서로 통신이 불가능함(가능하게하려면 Router나 Routing Module이 필요)

▶ Swtich 내부적으로 Frame에 VLAN정보가 있는 Tag를 붙여서 내보내는데, VLAN소속이 다르면 버림

Ⅱ. Swtich의 모든 Port는 기본적으로 VLAN 1로 할당되어 있음

※ 상세 설명: https://yjshin.tistory.com/59

LAN Switching - VLAN

@VLAN < VLAN 정의 > - Switch를 논리적으로 나누는 영역 < Switch 모습 > - Console Port와 전기신호 Port는 뒷쪽에 있다. < vlan 정보 > - 명령어 - Switch#show vlan brief 예) < VLAN 번호 > 1 : 모든 Port(..

yjshin.tistory.com

Ⅲ. Trunking Protocol

▶ 802.1Q : 표준 Protocol(Native VLAN 지원 O)

▶ ISL : Cisco Only Protocol(Native VLAN 지원 X)

Ⅳ. Native VLAN

▶ Trunk Port로 Frame이 나갈 때 특정 VLAN에 대한 정보를 Tagging하지 않고 전달

▷ 예를들어 Native VLAN이 2라면, VLAN 2인 Frame은 걍 Tagging없이 걍 전달

※ 상세 설명: https://yjshin.tistory.com/59

LAN Switching - VLAN

@VLAN < VLAN 정의 > - Switch를 논리적으로 나누는 영역 < Switch 모습 > - Console Port와 전기신호 Port는 뒷쪽에 있다. < vlan 정보 > - 명령어 - Switch#show vlan brief 예) < VLAN 번호 > 1 : 모든 Port(..

yjshin.tistory.com

Ⅴ. VTP(VLAN Trunking Protocol)

▶ 이것도 Cisco Only Protocol

▶ Trunk로 연결된 Switch들 간의 VLAN 설정 정보를 통합적으로 관리하기 위한 것

▶ VLAN 정보가 공유되는 네트워크를 도메인이라고 지칭

▶ VTP Mode

▷ Server Mode : VLAN정보를 생성,변경,제거가 가능하며, 도메인 내에 퍼트리는 존재

▷ Client Mode : VLAN정보를 받는 존재

▷ Transparent Mode : 도메인 내에 있지만, 자신만의 VLAN정보를 생성하고 제거

※ 상세 설명: https://yjshin.tistory.com/60

LAN Switching - VTP (VLAN Trunking Protocol)

@ VTP @VTP (vlan trunking protocol) : vlan을 trunk를 이용하여 동기화 하는 것. vlan은 static으로 설정해줘야 보안에 안전하다. 하지만 100대가 넘는 Switch가 있다면 수작업이 어려울 것이다. ==> VTP를 이용..

yjshin.tistory.com

③ 라우터 설정

Ⅰ. User Mode (Router > )

※ 상세 설명: https://yjshin.tistory.com/14?category=712833

라우터 관리 명령어

@Router 관리명령어 - 3계층 장비 - TFTP : 접속이 아닌 백업이나 복구 시 사용. - Router Name 설정 Router(config)#hostname Ex) Router(config)#hostname CCNA CCNA(config)# -Router Password..

yjshin.tistory.com

④ 네트워크 장비를 이용한 네트워크 구성

Ⅰ. 네트워크의 구성은 안전성에 기반을 두어야 함

Ⅱ. 전용선 연결

(3) 무선통신

① 이동/무선통신 보안

Ⅰ. 무선랜 유형

▶ WPAN(Wireless Personal Area Network)

▷ 단거리 Ad-Hoc방식 / Peer to Peer방식 (노트북과 마우스 등)

▶ WLAN(Wireless Local Area Network)

▷ 일반적으로 우리가 말하는 Wi-Fi

▷ Half Duplex방식으로 신호가 전달되므로 CSMA/CA로 충돌을 회피함(※ Hub의 CSMA/CD와는 다름)

▶ WMAN(Wireless Metropolitan Area Network)

▷ 도시규모의 지역에서 무선 광대역 접속기능(WiMAX)

Ⅱ. 무선랜 접속 방식

▶ Infrastructure Network

▷ 유선과 무선 네트워크를 연결하는 AP(Access Point) 장비에 의해 외부통신이 지원되는 WLAN

▶ Ad-Hoc Network

▷ WLAN 장비 사이에서 직접 통신이 일어날 뿐, 외부와의 연결은 X(노트북과 마우스의 연결)

Ⅲ. WLAN 보안 설정

▶ WEP(Wireless Equivalent Privacy)

▷ RC4 암호화 알고리즘을 사용(RC4자체가 알고리즘 자체에 취약점이 존재)

▷ 정적인 암호화 키를 사용하기에 보안에 취약함

▶ WPA(Wi-fi Protected Access), WPA2

▷ WEP의 문제점을 보완

▷ WPA : 인증(802.1X/PSK), 암호화(TKIP)

▷ WPA2 : 인증(802.1X/PSK), 암호화(CCMP) ; CCMP가 AES를 사용하는거

▷ WPA2도 TKIP을 사용가능한데, 그렇게되면 WPA와 다르게 없어짐

(4) 네트워크기반 프로그램 활용

① Ping, Traceroute 등 네트워크기반 프로그램의 활용

Ⅰ. Ping(Packet Internet Grouper)

Ⅱ. Traceroute(Windows는 tracert)

▶ IP의 TTL값 1씩 늘려가며 Time Exceeded 에러 메시지를 통해 목적지 까지의 경로를 추적

▶ Unix/Linux: traceroute(UDP 생성)

▶ Windows: tracert(ICMP Echo Request 생성)

▶ Firewalking: Linux의 traceroute를 이용해 방화벽에 도착하는 port 번호 조작하여 방화벽을 우회하는 기법

② Netstat, Tcpdump 등 활용

Ⅰ. Netstat

▶ 시스템에서 제공되고 있는 서비스 정보(현재 open되어 있는 port정보) 확인

▶ netstat -an

Ⅱ. Tcpdump

▶ NIC로 입출력되는 트래픽을 사용자에게 출력해주는 분석 도구

▶ tcpdump -i eth0 -w tcpdump.txt

▶ tcpdump -i eth0 -c 5 ; 패킷 5개 받기

▶ tcpdump -i eth0 icmp

▶ tcpdump -i any dst host 192.168.100.1

▶ tcpdump -i any src host 192.168.100.1

▶ tcpdump -i any host 192.168.100.1

③ 네트워크 패킷분석 및 이해

Ⅰ. Tcpdump / Wireshark 등

Ⅱ. Interface가 Promiscuous로 동작해야 함

▶ Swtich 환경인 경우에는 Flooding 하게끔 Switch Jamming 등.. 조치가 필요

④ 네트워크 문제의 원인분석과 장애처리

[ 출처 ]

https://kit2013.tistory.com/210

을 참고하여 보완하고 수정한 글입니다.

'IT > 보안' 카테고리의 다른 글

| [정보보안기사] 네트워크 보안 - 네트워크 장비 활용 보안 기술 (0) | 2019.06.24 |

|---|---|

| [정보보안기사] 네트워크 보안 - 네트워크 기반 공격 이해 (0) | 2019.06.24 |

| [정보보안기사] 애플리케이션 보안 - 인터넷 응용 보안 (1) FTP 보안 (0) | 2019.06.24 |

| [정보보안기사] 네트워크 보안 - 네트워크 일반 (0) | 2019.06.24 |

| [정보보안기사] 시스템 보안 - 서버 보안 (0) | 2019.06.20 |

댓글