LAN Switching - VLAN

@VLAN

< VLAN 정의 >

- Switch를 논리적으로 나누는 영역

< Switch 모습 >

- Console Port와 전기신호 Port는 뒷쪽에 있다.

< vlan 정보 >

- 명령어 -

Switch#show vlan brief

예)

< VLAN 번호 >

1 : 모든 Port(24개)가 존재

1002 ~ 1005 : System VLAN

VLAN이 가능한 번호 : 2^12 = 4096 (0~4095),

0번과 4095번호는 사용 안한다. 즉 1~4094 사용가능.

2 ~ 1001 : 일반 VLAN

1002 ~ 1005 : System VLAN

1006 ~ 4094 : 확장 VLAN

- 3계층 장비가 있어야 다른 네트워크간의 통신이 가능하다.

- 물리적으로 네트워크가 달라도 Switch는 Port번호로 구분하기 때문에 통신이 가능하다.

=> 물리적으로 다른 위치에 있는 PC들을 논리적으로 하나의 네트워크로 구성할 수 있다.

- Port 번호로 네트워크를 구분한다.

- Switch A 에서 Red VLAN과 Violet VLAN, Blue VLAN 과의 통신은 이루워지지 않는다.

- Switch A 와 Switch B 에 Red VLAN 끼리는 통신이 가능하다.

- VLAN을 여러대의 Switch로 확장할 수 있다.

- Access Port : 특정 하나의 VLAN 포트에만 속하는 것.

=> 각 PC와 하나의 Switch (하나의 VLAN 만 연결 가능하다)

- Trunk Port : 모든 VLAN 에 속하는 것.

=> Switch와 Switch를 연결하는 Port

(여러 VLAN과 연결가능, Red VLAN은 Red VLAN과 통신 등)

- Trunk Link는 Traffic을 여러 VLAN으로 전달한다.

< Tag 다는 방법 >

(1) 표준 - 802.1Q

- Soure Mac Address 뒤에 tag(4Byte)를 추가

- Tag를 추가해주기 위해 FCS 제거

(2) cisco - ISL

- 헤더와 풋터를 달고 encapsulation 으로 전달.

- 헤더(26Byte)와 풋터(CRC : 4Byte) 합이 30 Byte

==> 안쓰는 이유

1. 확장 VLAN지원 안함

2. 메모리가 크다

3. Native VLAN 지원 안함.

4. cisco L2 장비에서 지원 안함

=> 표준을 더 많이 사용한다. (L3 이상 장비에서만 두개 다 지원)

=> L3장비에선 둘다 지원하므로 명령어 적용시 둘 중 하나를 설택하여 적용한다.

Tag 붙는 위치 : Access port에서 나갈 때 (우리집 밖을 나갈 때)

Tag 떼는 위치 : Access port로 들어갈 때 (우리집으로 들어갈 때)

- 표준

- 802.1Q Frame Tag : 4Byte = 2Byte(TPID) + 2Byte(TCI)

=> TPID(tag Protocol ID) : 0x8100 이 값은 802.1Q 호환 장비는 0x8100값을 보고 이 Frame에 tag가 붙어 있으며, 다음 2Byte가 802.1Q

정보용으로 사용된다고 인식한다.

=> TCI (Tag contorol Information) : Priority(3bit) Qos용도, CFI(1bit) 0인 경우 Ethernet1인 경우 Tokenring을 의미함, CFI의 마지막

12bit는 VLAN ID 이다.

- cisco : ISL

- 모든 port는 VLAN을 설정해주지 않아도 VLAN1 로 설정되어 들어간다.

- 위의 그림은 PC3에서 PC6, 즉 vlan30 안에서의 통신을 그린 것이다.

- Frame(DSTDF) 전달, Trunk port는 모든 Frame이 이동하는 구간이다.

하지만 Frame을 그냥 전달하게 되면 Trunk 구간에서 그 Frame이 누구의 Frame인지 모른다.

표준은 Souce Mac Address 뒤에 tag(VLAN 30)을 달아줘 Frame을 전송한다.

- tag를 fa 0/6에서 달아서 Switch2로 나간다.

S2로 온 PC3의 Frame은 S2에서 vlan30 인 tag를 확인하고 PC2로 보내지 않고 Trunk로 보낸다.

S1으로 온 PC3의 Frame은 vlan30을 확인하고 S3로 전송하고 S3에서 tag를 뗸 후 PC6으로 보낸다.

- S3에서 fa 0/6으로 나가기 전에 tag를 뗀다

==> PC6에서 tag를 달고 들어올 시 프레임에 정해진 byte수에 의해 증가된 tag를 구분못하고 해석의 오률 범할수 있다.

Native VLAN : untagged VLAN

Trunk port에서 tag를 붙히지 않고 돌아다니는 VLAN

기본 VLAN 은 1.

tag를 달지 않고 들어오는 frame을 스위치가 기본 설정되어 있는 VLAN 1 로 전송해준다.

VLAN은 tag를 통해 몇번 VLAN 인지 파악하는데 Native VLAN은 Tag가 없으니 기본설정인 VLAN 1로 보낸다.

Tag를 붙히지 않으니깐 속도가 빠르다 -> 음성 voice에서 사용

DTP(Dynamic Trunking Protocol) : 트렁크 포트 자동 협상 프로토콜

Trunk port는 한쪽만 설정해줘도 된다 -> DTP 때문에

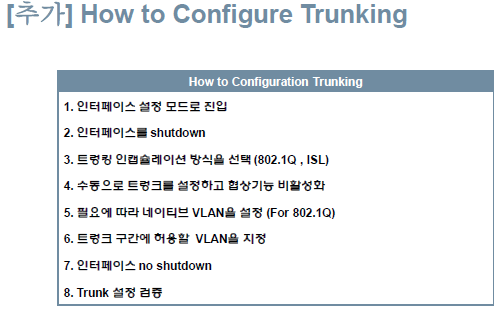

- Trunk Port 설정은 수동으로 하거나 DTP를 통해 동적으로 설정

sw mode ?

access //수동

trunk //수동

dynamic //자동 -- (1) Auto(소극적) (2) Desirable (적극적)

- DTD는 협상을 통해 Trunk 설정을 하도록 하는 Protocol

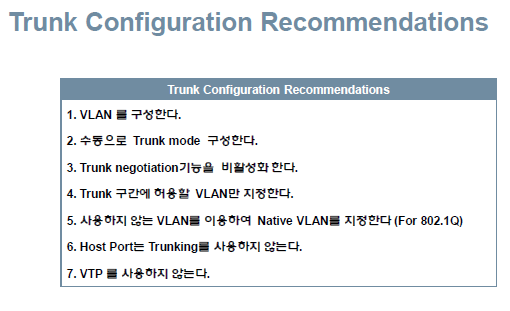

==>> 권장하지 않는다. 내가 원하지 않는 Trunk port까지 설정될 수 있다.

==>> 꺼준다.

==>> switchport nonegotag

(1) Dynamic Auto

- 누가 Trunk로 만들자 하면 만든다

(2) Dynamic Desirable

- Trunk로 만들자 라고 데이터를 보내는 놈

Trunk : Trunk로 만들자고 보낸다.

Access : Trunk를 만들지도 않고 보내지도 않는다.

sw trunk native vlan 99 // 안쓰는 VLAN 을 native 로 설정해준다.

sw trunk allowed vlan 3,5,8,99 // 그냥 sw trunk 하면 1~1005번까지 다 지나간다.

// trunk에서 원하는 vlan 번호만 지정해줄 수 있다.

< Diagram >

< vlan 만들기 >

< vlan 만든 10 번에 access 시키기 >

fa 0/2도 마찬가지로 적용 -> fa 0/2 는 vlan 20 으로 적용

Switch 2번도 마찬가지고 적용.

< Trunk로 스위치간의 연결 >

- 한쪽 스위치만 설정해주면 된다.

Trunk Interface 확인

< PC0에서 ping 테스트 >

- 반대쪽 PC와의 통신은 성공

- 바로 아래 있는 PC와의 통신은 실패

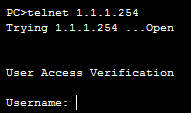

< Telnet 계정으로 접속하기 >

SW1(config)#username CCNP password cisco

SW1(config)#line vty 0 4

SW1(config-line)#login local

login 까지만 쳐주면 password만 물어본다.

login local 까지만 치면 아이디랑 패스워드를 물어본다.

-> Telnet 접속하기 위해선 IP 가 있어야 한다. ( 물론 ping도 되야 한다)

< 스위치 IP Address >

- 스위치에는 IP 하나만 들어간다. 이 IP는 관리용 주소이다. 통신용으로 사용 불가능하다.

- 가상 Interface 구축 후 IP Address 를 준다.

- Switch virtual Interface

< telnet 접속하기 >

- 과제 -

1. pc끼리 ping 통신(빨간색 vlan10)

2. Switch 끼리 Telnet 접속(주황색 vlan80)

3. PC는 Switch 에 통신되면 안된다.

답 : 첨부파일

vlan 만들기 -> 만든 vlan 에 access 시키기 -> trunk로 스위치간의 연결 -> 계정 생성

-> 텔넷 생성 -> 관리목적인 IP 생성

vlan80 은 텔넷접속만을 위한 연결이기 때문에 해당 Switch에 IP Address만 주면 된다

'IT' 카테고리의 다른 글

| [실습] vlan 설정 및 trunk 설정 (0) | 2019.05.28 |

|---|---|

| LAN Switching - VTP (VLAN Trunking Protocol) (0) | 2019.05.28 |

| LAN Switching - Spanning Tree 스패닝 트리 (0) | 2019.05.28 |

| LAN Switching - Redundant Topology 이중화 토폴로지 (0) | 2019.05.28 |

| LAN Switching - Catalyst Switch (0) | 2019.05.28 |

댓글