[정보보안 일반] 보안 공격(security attack)

1. 개요

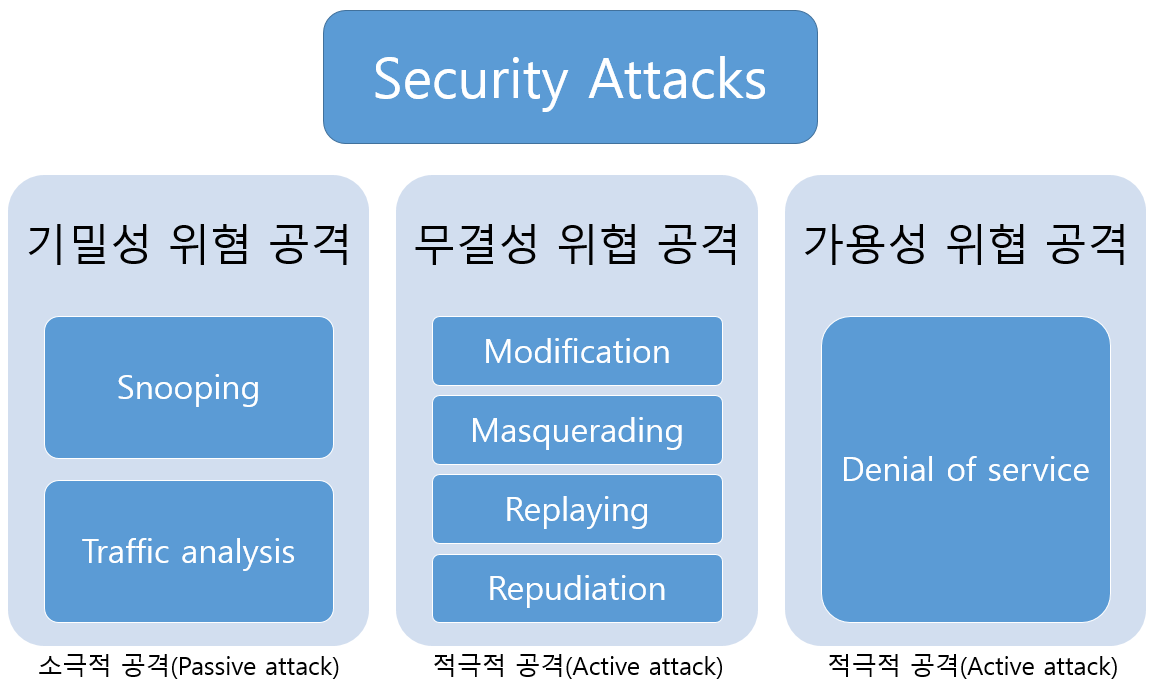

(1) 보안의 세 가지 목표(기밀성, 무결성, 가용성)는 보안 공격에 의해 위협받을 수 있다. 보안 목표와 관련하여 세 개의 그룹으로 먼저 나누고, 다시 그 공격을 시스템에 미치는 영향에 따라 두 개의 유형으로 나눈다.

2. 기밀성을 위혀하는 공격

(1) 스누핑(Snooping)

① 스누핑은 데이터에 대한 비인가 접근 또는 탈취를 의미한다. 예를 들어, 전송하는 메시지를 가로채고 자신의 이익을 위하여 그 내용을 사용할 수 있다.

(2) 트래픽분석(Traffic Analysis)

① 비록 데이터를 암호화하여 도청자가 그 데이터를 이해할 수 없게 해도 도청자는 온라인 트래픽을 분석함으로써 다른 형태의 정보를 얻을 수 있다.

② 예를 들어, 도청자는 수신자 또는 송신자의(이메일 주소 같은) 전자 주소를 알아내어, 전송의 성향을 추측하는데 도움이 되는 질의와 응답의 쌍을 수집할 수 있다.

3. 무결성을 위협하는 공격

(1) 변경(메시지 수정, Modification)

① 메시지 수정이란 적밥한 메시지의 일부를 불법으로 수정하거나 메시지 전송을 지연시키거나 순서를 뒤바꾸어 인가되지 않은 효과를 노리는 행위를 말한다.

(2) 가장(Masquerading)

① 신분위장은 한 개체가 다른 개체의 행세를 하는 것이다. 이 공격은 다른 형태의 적극적 공격과 병행해서 수행된다.

(3) 재연(재전송, Replaying)

① 재전송은 적극적 공격의 하나로, 획득한 데이터 단위를 보관하고 있다가 시간이 경과한 후에 재전송함으로써 인가되지 않은 사항에 접근하는 효과를 노리는행위를 말한다.

(4) 부인(Repudiation)

① 메시지의 송신자는 차후에 자신이 메시지를 보냈다는 것을 부인할 수 있고, 메시지의 수신자는 차후에 메시지를 받았다는 것을 부인할 수 있다.

② 부인방지(Nonrepudiation)

- 부인방지란 송신자나 수신자 양측이 메시지를 전송했거나 수신한 사실 자체를 부인하지 못하도록 막는 것.

4. 가용성을 위협하는 공격

(1) 서비스 거부(Denial of Service)

① 서비스 거부(Dos)는 매우 일반적인 공격이다. 이 공격은 시스템의 서비스를 느리게 하거나 완전히 차단할 수 있다. 공격자는 이를 수행하기 위하여 다양한 전략을 사용한다.

5. 소극적 공격(수동적, Passive attack)과 적극적 공격(능동적, Active attack)

(1) 개요

① 보안 공격(Security attack)을 X.800과 RFC 2828에 따라 분류하면 소극적 공격(Passive Attack)과 적극적 공격(Active Attack)으로 나눌 수 있다.

② 소극적 공격(Passive attack)이란, 시스템으로부터 정보를 획득하거나 사용하려는 시도이나 시스템 자원에는 영향을 끼치지 않는 공격 형태를 의미한다.

③ 공격적 공격(Active attack)이란 시스템 자원을 변경하거나 시스템 작동에 영향을 끼치는 공격 형태를 말한다.

(2) 소극적 공격(수동적 공격, Passive Attack)

① 소극적 공격에서 공격자의 목표는 단지 정보를 획득하는 것이다. 이는 공격자가 데이터를 변경하거나 시스템에 해를 끼치지 않는다는 것을 의미한다.

② 기밀성을 위협하는 스누핑, 트래픽분석과 같은 공격은 수동적 공격이다. 정보의 노출은 메시지의 송신자나 수신자에게 해를 끼칠 수 있지만 시스템은 영향을 받지 않는다.

③ 전형적으로 메시지 트래픽을 정상적인 방법으로 보내고 받을 때 송신자나 수신자는 제3자가 메시지 패턴을 관찰하는지 알 수 없다. 하지만 이런 공격이 성공하지 못하도록 미연에 방지할 수는 있다. 따라서 소극적 공격에 대해서는 탐지보다 예방에 더 신경을 써야 한다.

(3) 적극적 공격(능동적 공격, Active Attack)

① 적극적 공격은 데이터를 바꾸거나 시스템에 해를 입힐 수 있다. 무결성과 가용성을 위협하는 공격이 적극적 공격이다.

② 공격자가 다양한 방법을 사용하기 때문에 일반적으로 방어하기보다 탐지하는 것이 더 쉽다.

③ 치명적인 공격은 능동적 공격에 의해 이루어지는 것이 일반적이다. 대부분의 능동적 공격은 상당 기간 동안의 수동적 공격 수행을 통해 수집된 저옵를 바탕으로 수행된다.

'IT > 보안' 카테고리의 다른 글

| [정보보안 일반] 정보보호관리의 주요 개념, NIST의 정보보호 핵심 5원칙 (0) | 2019.11.11 |

|---|---|

| [정보보안 일반] 기본 보안용어 정의 (0) | 2019.11.11 |

| [정보보안 일반] 정보보호의 목표 - 기밀성, 무결성, 가용성, 인증성, 책임추적성 (0) | 2019.11.08 |

| 제로 데이 공격 (0) | 2019.10.07 |

| [정보보안기사] 시스템 보안 - 패스워드 크래킹(Dictionary Attack, Brute Force Attack, Hybrid Attack, Rainbow Table) (0) | 2019.09.17 |

댓글